优化公司业务结构?优化公司业务结构的措施

本文导读: 什么叫业务结构业务结构是指一个企业或组织在运营过程中所形成的主要业务类型及其相互关系、贡献程度构成。一个企业或组织的业务结构反映了其核心业务、收入来源以及不同业务间的协同作用。具体来说,业务结构涉及以下几个方面:主要业务类型业务结构首先体现了企业或组织所从事的主要业务类型。

什么叫业务结构

业务结构是指一个企业或组织在运营过程中所形成的主要业务类型及其相互关系、贡献程度构成。一个企业或组织的业务结构反映了其核心业务、收入来源以及不同业务间的协同作用。具体来说,业务结构涉及以下几个方面: 主要业务类型 业务结构首先体现了企业或组织所从事的主要业务类型。

业务结构是指企业所开展的业务类型及其相互关系,以及这些业务在整体运营中的重要性构成。以下对业务结构进行详细解释: 业务类型的构成。在企业运营中,业务结构涵盖了企业所从事的各种业务领域。这些业务可以是产品、服务或其他形式的经济活动。

业务结构是指一个企业或组织在运营过程中所涉及的主要业务领域、产品和服务类型及其相互关系,以及这些业务在整体运营中的构成和比例。以下是关于业务结构的详细解释: 业务领域的界定 业务结构首要考虑的是企业或组织所从事的主要业务领域。这可以是实体产品、服务或者是二者的结合。

业务结构是指一个企业或组织在运营过程中所形成的主要业务类型及其相互关系、贡献程度以及组合方式。业务结构反映了一个企业的核心业务领域和盈利模式,是企业整体战略的重要组成部分。具体来说,业务结构涵盖了企业所提供的产品或服务种类、各个业务单元之间的关联程度、以及各项业务的规模和贡献比例等内容。

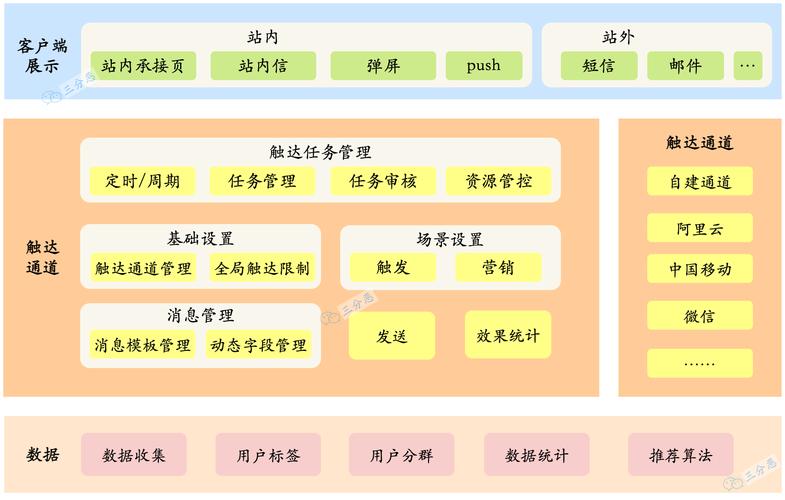

业务架构是关于企业业务流程和组织结构的设计框架。业务架构定义了一个组织内各项业务活动的基本框架和流程。它涵盖了企业运营所需的各个业务领域,如销售、市场、生产、研发、供应链等,确保这些业务领域的运作相互协调、有效配合,实现企业战略目标。

银行的业务结构是指银行所开展的各类业务的具体构成和比例。以下是详细解释:银行作为金融机构,其业务结构反映了银行运营的核心内容和主要收入来源。具体来说,银行的业务结构包括了以下几个方面: 零售银行业务结构。这部分主要面向个人客户,包括个人贷款、个人存款、信用卡业务、理财产品销售等。

如何进一步优化公司内部业务流程,提高工作效率。

『1』、与战略规划相一致:流程管理的目标和方向应与企业的整体战略规划相一致,旨在提升企业的核心竞争力、降低成本、提高生产效率等。设定具体指标:根据目标设定具体的指标体系,以便在优化过程中进行量化评估和监控。

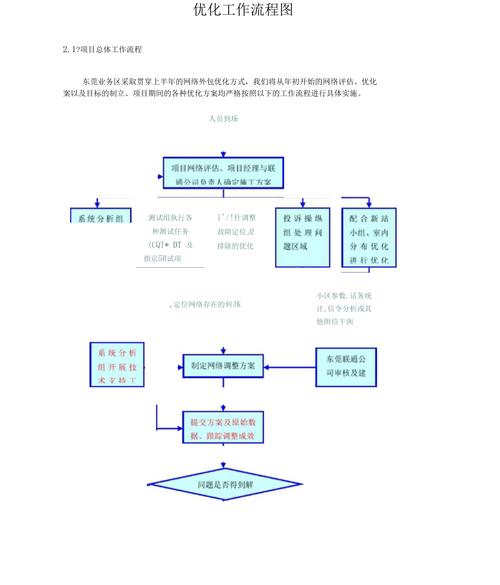

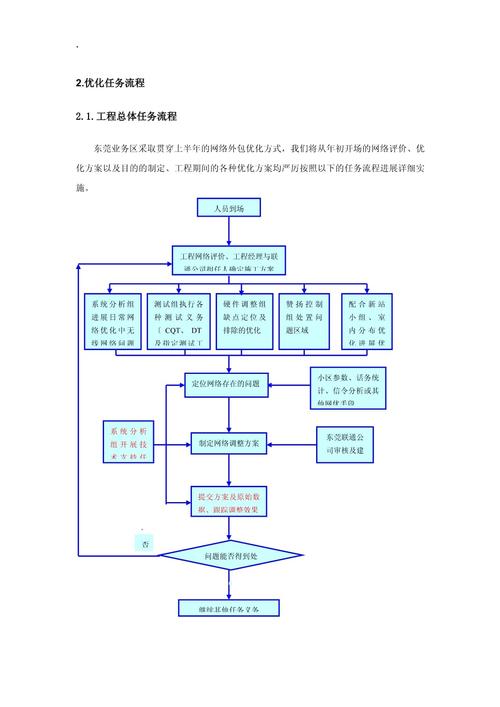

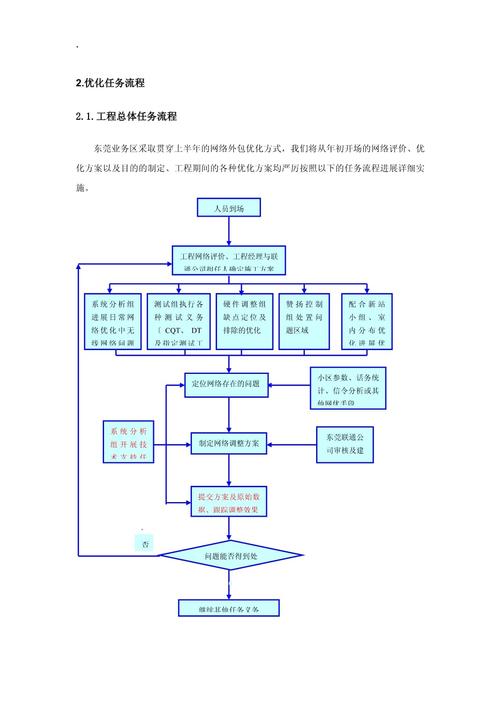

『2』、可以借助流程图工具,对现有的业务流程进行分析和设计,找出瓶颈和不必要的流程,并提出改进方案,最终实现业务流程的优化。在我看来引入一款适合企业的管理软件,可以帮助企业实现全面的信息管理,协调各个部门之间的工作,提高工作效率。

『3』、业务流程的优化,要掌握一定的方法,这里,我们给大家简单地介绍一些业务流程具体有哪些优化方法: 优化的第一步是要进行流程问题的汇总和细化。在这个步骤中,企业先要识别一些关键性的流程,关键性的流程设计需要有提前有一个调查统计,搜集大量的资料之后再进行后续的设计。

『4』、因此,对工作流程进行精细化管理,无疑能显著提升协同效率和目标达成的效率。企业提升工作流程管理的路径,如同三部曲:梳理、IT化和优化。首先,梳理是基础,要清晰定义每项任务的流程,识别出不规范的环节,确保所有参与者对流程有共识。同时,要考虑效率、质量、成本和潜在风险的平衡。

扭亏脱困的合理化建议

『1』、扭亏脱困的合理化建议如下: 优化业务结构:首先,需要对公司的业务结构进行全面的审视,找出那些利润率低、竞争力不足的业务,并考虑是否需要调整或剥离。同时,对于那些有潜力的业务,需要加大投入,提升其竞争力。 提升运营效率:通过引入先进的管理理念和方法,优化生产流程,提高生产效率,降低成本。

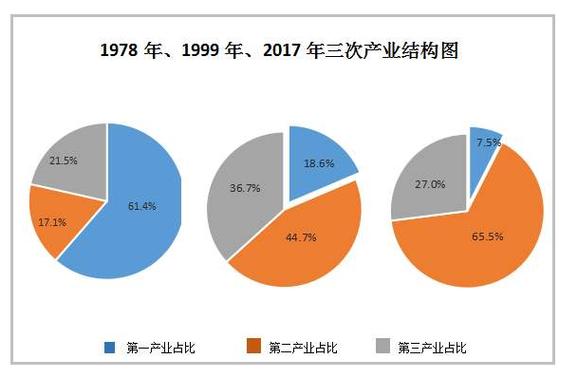

如何做好产业结构的调整和优化?

『1』、加强政府引导和服务,政府应发挥政策导向和市场监管作用,为产业发展提供合理的政策和市场环境。 政府还应提供必要的金融支持和产业扶持政策,推动产业的良性发展。 未来,以调整优化产业结构为主要战略方向,推进中国经济的高质量发展,需要各方共同努力。

『2』、增强产业结构调整紧迫感,可以减少资源的浪费,使未来整个产业的有序发展。顺应产业结构调整新趋势,形成高效率的集约化的经济发展方式。多举措推动结构优化升级,实现速度和结构质量效益相统经济发展与人口资源环境相协调。

『3』、结合市场调节和政府引导。发挥市场在资源配置中的基础性作用,同时加强国家产业政策的合理引导,以实现资源的优化配置。 通过自主创新提升产业技术水平。

国中水务重组什么

『1』、国中水务重组的内容主要包括资产重组、业务整合及企业治理结构的优化。国中水务进行重组时,主要涉及以下几个方面: 资产重组:国中水务会对其资产进行梳理和优化配置,包括出售、剥离不良资产,购入或置换优质资产。这一过程的目的是提高公司的资产质量,增强其在水务领域的竞争力。

『2』、重组内容 业务结构调整:国中水务将围绕水资源领域,优化和调整现有业务,强化核心业务,拓展新的增长点。 资产重组:公司将对旗下资产进行优化配置,包括并购、剥离部分业务或资产,以提高资产质量和运营效率。

『3』、其次,从财务角度分析,国中水务和汇源均具备一定的经济实力。国中水务在资金运作和项目投资方面有着丰富的经验,而汇源则拥有稳定的现金流和良好的盈利能力。重组后,双方可以共同利用各自的财务优势,提升整体的经营效率和盈利能力。再者,从战略层面考虑,这次重组有助于双方实现资源共享和协同发展。

主营业务结构不稳定怎么办?

如果公司主营业务结构不稳定,下面是一些处理建议,仅供借鉴,具体需要根据公司的实际情况制定具体的处理方案。寻找新的业务领域,以便增加收入来源。寻找增加主营业务的新渠道,例如开拓新市场或扩大现有市场份额。对现有业务进行调整,以便更好地满足当前市场需求。

节约资源:如果企业不拓展新业务,会避免过度扩张和浪费资源。集中精力投入到现有的业务上,从而更好地控制和优化成本结构。避免市场风险:拓展新业务需要消耗大量的资源,并带来市场风险,例如潜在的竞争对手和市场变化等。如果企业不拓展新业务则会避免这些风险,使企业更加稳定和可靠。

理清组织的价值活动,然后将相应职能进行组合,那种结构最有利实现组织使命和战略就选取哪种,并在实践检验中调整优化。从大的角度讲,结构是连接两端,一个是看你企业本身产业链的位置,同时关注上下游的结构,如果你所处的行业是快速变化的企业,关注中端部分。