银川seo代运营 - 银川做网站比较好的公司

本文导读: 最近发现seo人越来越难招聘了,是否大家都改行了?『1』、再加上SEO没有相对健全和标准的行业标准,所以SEO人很难真正的在各大企业获得认可,于是更多的人都半途而废了,而有能力的人,可能也选取创业和转行了,毕竟职位和薪水都不会太高。

最近发现seo人越来越难招聘了,是否大家都改行了?

『1』、再加上 SEO 没有相对健全和标准的行业标准,所以 SEO 人很难真正的在各大企业获得认可,于是更多的人都半途而废了,而有能力的人,可能也选取创业和转行了,毕竟职位和薪水都不会太高。

『2』、其次,你要掌握网站的技术,我见过一些做SEO的人,连什么是服务器,什么是数据库,html和php各自是干吗的都没搞清楚。真的不知道在不了解这些技术的情况下,如何去做好一个和网站打交道的工作。这边衍生出去实在是太多了,每个技术的充分掌握,都可以帮助你在SEO方向找出更多方法和技巧。

『3』、SEO行业的前景应该不错!尤其现在付费流量越来越贵,而SEO带来的自然流量就越来越重要了。SEO工作当然有前途啊,这里指的是正规SEO哦。SEO本意 就是让用户更好的找到想要的东西。

『4』、如果大家有留意的话,可能会发现每天都有一大批所谓的SEO主管在QQ群里吵个不停。每次搜索引擎算法大更新后,吵的最厉害的也是这些人。其实出现这些情况,是因为网上查到的内容,特别是免费的文章,大多都是一些很旧的知识。互联网变化太快,有时一个技巧刚出来,转眼间就会失效。

『5』、学SEO没有前途 〖壹〗SEO大军从进入国内到最近几年都在火爆增长,可见其有着不错的前途。

代运营是什么

代运营,为传统企业进军电商提供一站式解决方案。它集营销、产品、客服、供应链知识于一身,与传统企业共享销售成果。服务涵盖从建站、推广到物流、仓储等全方位领域。涉及电商相关业务的公司和专业服务机构,为传统企业量身定制服务。

代运营指的是一种经营管理模式,即第三方运营公司接手企业某个或多个运营环节的管理和运营工作。详细解释: 代运营的基本定义:代运营是一个涉及企业经营过程的专业术语。简单来说,当企业或个人无法自行管理某个或多个运营环节时,会选取委托专业的第三方运营公司来执行这些任务。

代运营是一种商业模式,指企业聘请专业的运营团队,代替自己进行日常运营管理的行为。以下是关于代运营的具体解释:代运营的基本概念 代运营是指企业或者品牌将其经营管理工作委托给专业的运营团队来执行。这些运营团队拥有丰富的经验和专业知识,能够帮助企业提升运营效率、优化管理流程和增强市场竞争力。

代运营是一种商业模式或服务方式。代运营是指企业或个人通过委托第三方机构来管理和运营自己的品牌或业务。这种服务涵盖了多个方面,包括但不限于市场策略、运营流程、内容管理以及客户关系管理等。详细解释如下:首先,代运营的主要内容是帮助企业进行日常运营的管理和维护。

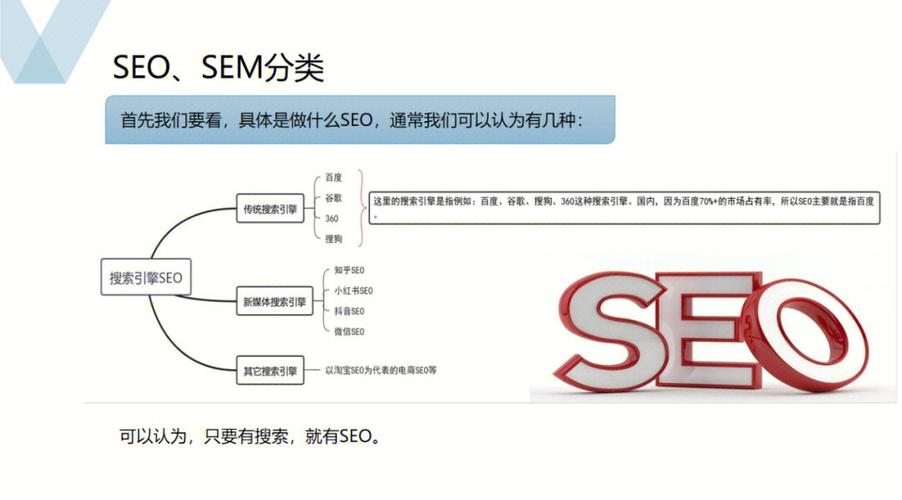

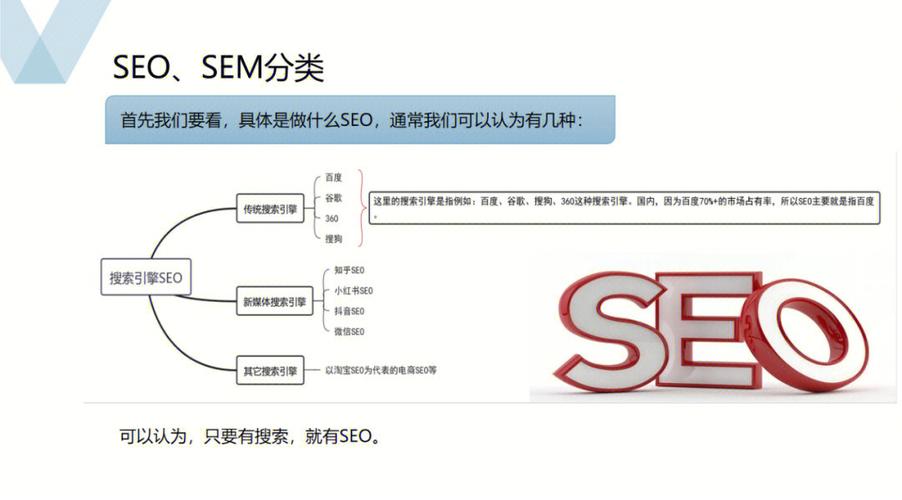

网站百度sem代运营和seo之间的不同

sem营销即搜索营销,分为搜索推广与网盟推广,只要有人用搜索引擎,sem就不会被取代,而且在模式上面信息流还是无法取缔sem的。

SEM竞价 SEM即搜索引擎营销,一种付费推广方法。我们在百度或其他搜索引擎的搜索结果信息中会发现部分信息尾部标有“广告”字样,那就是通过百度等平台开户推广的信息,该方法弥补了SEO时效长以及技术门槛高的门槛,可达到快速排名并曝光靠前的效果。缺点是需要一定的资金能力,更适合利润较高的行业。

SEM,即搜索引擎营销推广,通常特指百度的搜索竞价推广。许多大公司在百度竞价上投入数十万元,通常会选取委托SEM运营公司进行账户托管和代运营投放。托管代运营模式下,SEM运营公司通常提供以下服务,并取得相应效果:以生产制造业为例,进行百度竞价时,SEM运营通常包括账户托管运营和网站优化调整两个部分。

借助百度大数据和意图定向、智能投放等多重领先技术,在百度资讯流中穿插展现的原生广告。与sem不同的是,计费方式不同,展现位置不同。信息流广告计费是按时长计费和按千人展示计费,sem是按点击计费,每个词点击的出价不同。

网站SEO推广代运营公司是怎么运作的

确定目标和需求:首先,您需要明确您想要实现的目标和需求。这可以包括品牌推广、社交媒体管理、内容创作、广告投放等方面。 寻找合适的代运营团队或个人:通过网络搜索、推荐等渠道找到合适的代运营团队或个人。考虑他们的经验、专业能力、服务范围和口碑等因素来选取最合适的合作伙伴。

订单处理与物流配送:代运营公司负责处理客户的订单,包括订单确认、付款管理、发货处理等,并与物流合作伙伴进行协调,确保订单及时配送。 市场推广与促销:代运营公司能够帮助企业制定市场推广策略,包括社交媒体营销、搜索引擎优化(SEO)、广告投放、营销活动策划等,以提升品牌曝光和销售额。

企业战略规划 电商代运营公司依托各电商平台数据及专业数据分析系统有效帮助传统企业进行电商业务的良好规划,辅助传统企业及线下品牌重新定位线上客户群体,优化产品供应链结构,确定长期电商发展战略目标!商城装修设计 根据品牌风格和文案策划进行首页设计,栏目设计、活动设计、产品内页设计。

发布和推广:在博客、网站、社交媒体等渠道发布内容,进行推广。 网站代运营 网站维护:进行网站更新、修复和优化。内容更新:添加新的文章、产品信息或其他内容。SEO优化:优化网站结构和内容,提高搜索引擎排名。

代运营的做法如下:账号注册。根据客户提供的信息,快速高效地注册合适的店铺账号,审核品牌后和平台达成的合作。账号注册是一个繁琐耗时的过程,专业的代运营公司,在累计了大量的操作经验后,可以提高此过程的效率。产品准备。跨境电商代运营在产品文案、包装、卖点等方面与国内电商没有太大的差别。

SEM,搜索引擎营销的简称,旨在迅速推广网站和提升知名度。SEO、付费推广、精准广告位选购是其主要手段。SEO是SEM实施的先决条件,需要正确理解和执行。搜索引擎盈利模式主要有三种:广告联盟、竞价排名和固定排名。

做SEO优化大概要多少钱一个月?

『1』、SEO优化的费用因具体情况而异,没有固定的月度费用。以一家公司的经验为例,他们之前聘请外部SEO团队,月费用大约在4800元,加上发稿、外链等其他费用,每月总成本大约在5500元左右。虽然这样的投入可以保证稳定的排名,但技术效果可能难以达到顶级位置,因为团队的技术水平有限。

『2』、具体来说,基本SEO优化的费用可能在每月500元到2000元之间,适用于小型企业和个人网站。高级SEO优化的费用可能在每月2000元到8000元之间,适用于中型企业和大型网站。此外,SEO询问服务通常基于时间计费,费用可能在每小时1000元到5000元之间。

『3』、一般单个关键词的费用在300-400元/月,而且并不是保证能帮你优化上去,超过90%的优化公司是事先收费的,基本是按年收费,企业对这种公司做的优化效果很难把控。但是南宁恒易达网络是根据你的业务给您提供多个关键词,然后帮你做优化,而不仅仅是一个关键词,而且费用也不会特别贵。

『4』、对于安丘地区的客户,例如在防静电服这类关键词上,月费用可能在1000至20000元不等,具体取决于关键词的难度和优化服务内容。值得注意的是,市场上的SEO服务质量参差不齐,因此选取信誉良好的公司和透明的定价体系是至关重要的。

『5』、SEO优化网站费用居于2千到5万不等。服务收取的费用会根据关键词的竞争程度,一般的收费模式是按月付,具体情况结合外包公司的服务周期为准。